Category:

Computer

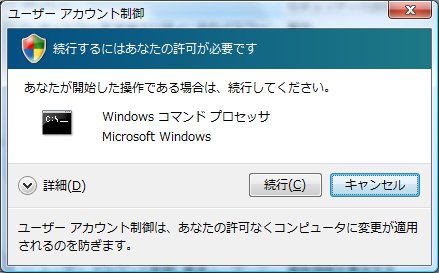

以前、お兄さま(誰?)が VM を使って UAC のスクリーンショットを撮ってた気がしますが、「ローカル グループ ポリシー エディタ」(gpedit.msc)で、

ローカル コンピュータ ポリシー > コンピュータの構成 > Windows の設定 > セキュリティの設定 > ローカル ポリシー > セキュリティ オプション > ユーザー アカウント制御: 昇格のプロンプト時にセキュリティで保護されたデスクトップに切り替える

の値を「無効」にすれば、普通に Alt + PrtSc が使えますよっと。

撮り終わったら有効に戻すのをお忘れなく。

*

なんか、UAC の一瞬暗くなるアレ、ディスプレイに悪い気がする...

ローカル コンピュータ ポリシー > コンピュータの構成 > Windows の設定 > セキュリティの設定 > ローカル ポリシー > セキュリティ オプション > ユーザー アカウント制御: 昇格のプロンプト時にセキュリティで保護されたデスクトップに切り替える

の値を「無効」にすれば、普通に Alt + PrtSc が使えますよっと。

撮り終わったら有効に戻すのをお忘れなく。

*

なんか、UAC の一瞬暗くなるアレ、ディスプレイに悪い気がする...

Category:

Computer

質問メールを送ってから 3 時間で返信が来るテクニカルサポートって、、どんな体制で運営されてるんだろうか。凄すぎる。

残念ながら問題は解決しなかったが。Vista SP1 が原因な気もしてきた。

残念ながら問題は解決しなかったが。Vista SP1 が原因な気もしてきた。

Category:

Computer

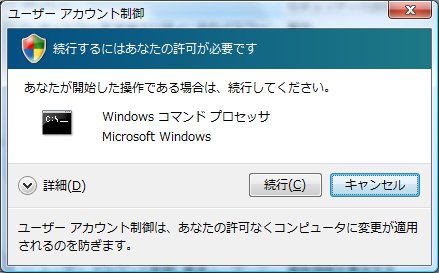

ダイアログの色や種類、一見安全そうに見える発行者名に騙されてはいけない。

ユーザの実行権限を柔軟に割り当てるsudoのリスクとメリット

つまり、非署名の実行ファイルであっても、「Windows コマンド プロセッサ / Microsoft Windows」の名を騙って権限を昇格し(この時のダイアログの色は青; 上図参照)、管理者特権を必要とするコードを実行可能である、ということだ。同様に、任意の外部実行ファイルを(親-子の関係で)起動できる署名済みアプリケーションには注意を払う必要があろう。

ユーザの実行権限を柔軟に割り当てるsudoのリスクとメリット

例えば「sudo less」を実行できるユーザが!コマンドを使うと、その他のコマンドをroot権限で実行可能となってしまう場合がある・・・というのと同様のリスクが、例えばコマンドプロンプトで生じ得る。なぜなら、コマンドプロンプトは任意のプログラムを実行可能であり、一度付与された権限トークンはフォークされたプロセスに対しても継承されるからである。

つまり、非署名の実行ファイルであっても、「Windows コマンド プロセッサ / Microsoft Windows」の名を騙って権限を昇格し(この時のダイアログの色は青; 上図参照)、管理者特権を必要とするコードを実行可能である、ということだ。同様に、任意の外部実行ファイルを(親-子の関係で)起動できる署名済みアプリケーションには注意を払う必要があろう。

RSS

RSS